Seguridad máxima

En un mundo hiperconectado, las empresas se enfrentan a un número cada vez mayor de amenazas de ciberseguridad. Los ciberataques, las filtraciones de datos y las vulnerabilidades de los sistemas se están convirtiendo en una preocupación importante para quienes desean proteger sus activos digitales. En este contexto, el Centro de Operaciones de Vulnerabilidad (VOC, por sus siglas en inglés) actúa como un pilar esencial de la defensa proactiva contra estos riesgos.

¿Qué es el VOC?

“El VOC es para la seguridad ofensiva lo que el SOC es para la seguridad defensiva”.

YOGOSHA

El VOC es una estructura especializada que se distingue por identificar, gestionar y reducir las vulnerabilidades de seguridad de los sistemas informáticos de una organización. A diferencia del Centro de operaciones de seguridad (SOC por sus siglas en inglés), que se centra en la supervisión en tiempo real de los incidentes de seguridad, el VOC adopta un enfoque proactivo: rastrea los riesgos potenciales antes de que puedan explotarse.

Como centro neurálgico de la seguridad, el VOC coordina y prioriza las acciones para identificar y abordar las vulnerabilidades en las infraestructuras tecnológicas. Con una supervisión continua, una estrecha colaboración entre los equipos de seguridad y desarrollo y el uso de herramientas avanzadas, el VOC anticipa las amenazas y refuerza la defensa de los activos digitales de la empresa.

El diseño de un Centro de Operaciones de Vulnerabilidad (VOC) se basa en un análisis exhaustivo de la exposición a los ciberriesgos (cyber exposure) para proteger los sistemas de información. El VOC se centra principalmente en la identificación y gestión de los activos críticos, como los puntos únicos de fallo (SPOF), así como en el análisis de escenarios de explotación de brechas que la empresa considera muy críticos para la continuidad del negocio.

La misión principal del VOC es limitar los ciberriesgos identificando las vulnerabilidades que podrían explotarse y poniendo en marcha acciones correctivas rápidamente. Este objetivo se integra en la estrategia global de seguridad de los sistemas de información de la organización. Al reforzar la resiliencia de las infraestructuras críticas, proteger los datos sensibles y garantizar la disponibilidad de los servicios esenciales, el VOC contribuye activamente a mantener un entorno digital seguro y fiable para la empresa.

La gestión proactiva de estos riesgos, combinada con la corrección de las brechas identificadas, es un reto estratégico para cualquier organización que busque minimizar el impacto de las ciberamenazas y garantizar la continuidad de sus operaciones.

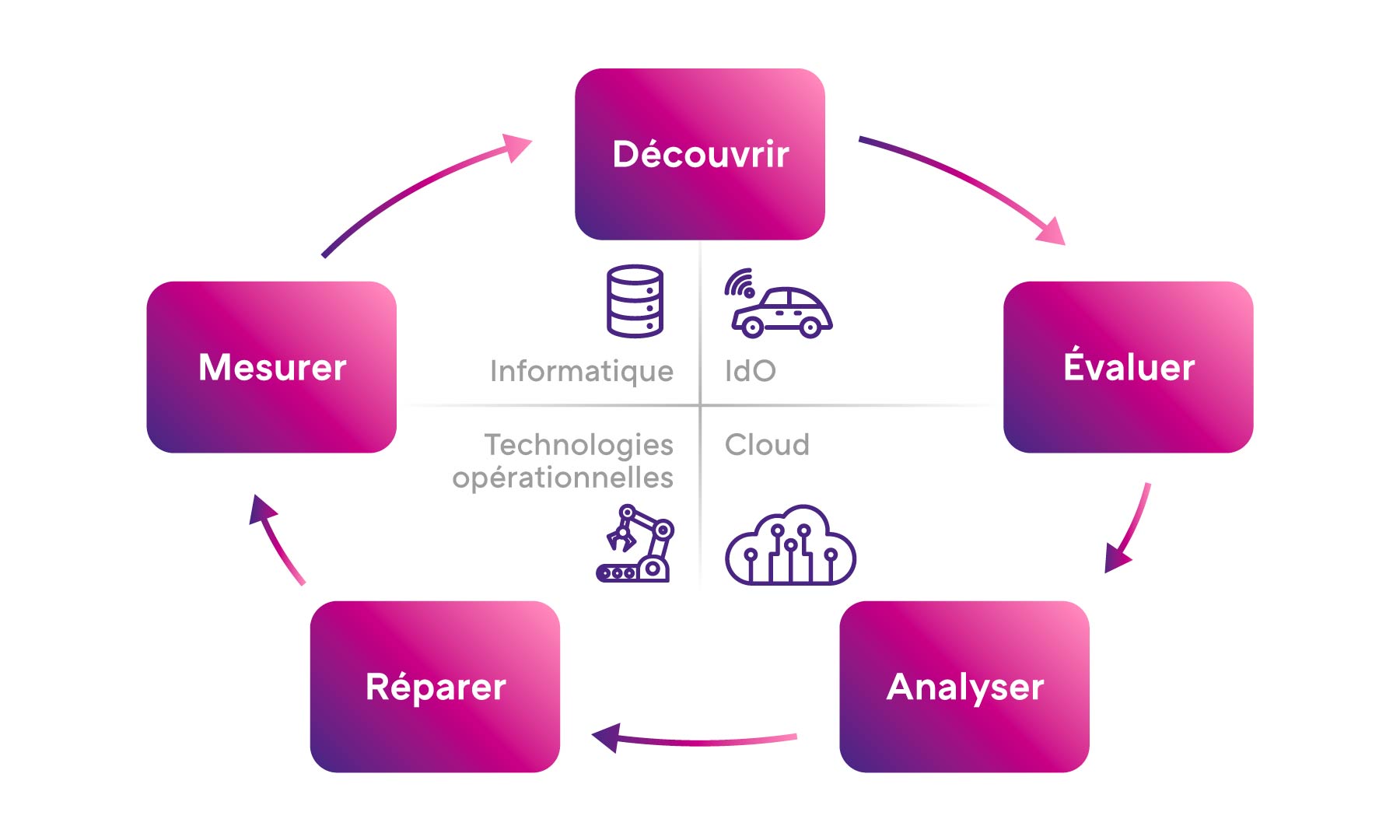

Los ciclos de gestión de vulnerabilidades se basan en principios comunes a distintos estándares de seguridad. Sin embargo, los enfoques y procesos pueden variar en función de los marcos de referencia o normas que se sigan (como ISO 27001, NIST, CIS o PCI DSS). En general, las etapas clave siguen siendo similares, aunque su formalización o nivel de detalle pueden variar de una norma a otra.

Funciones esenciales del VOC en el proceso de gestión de vulnerabilidades

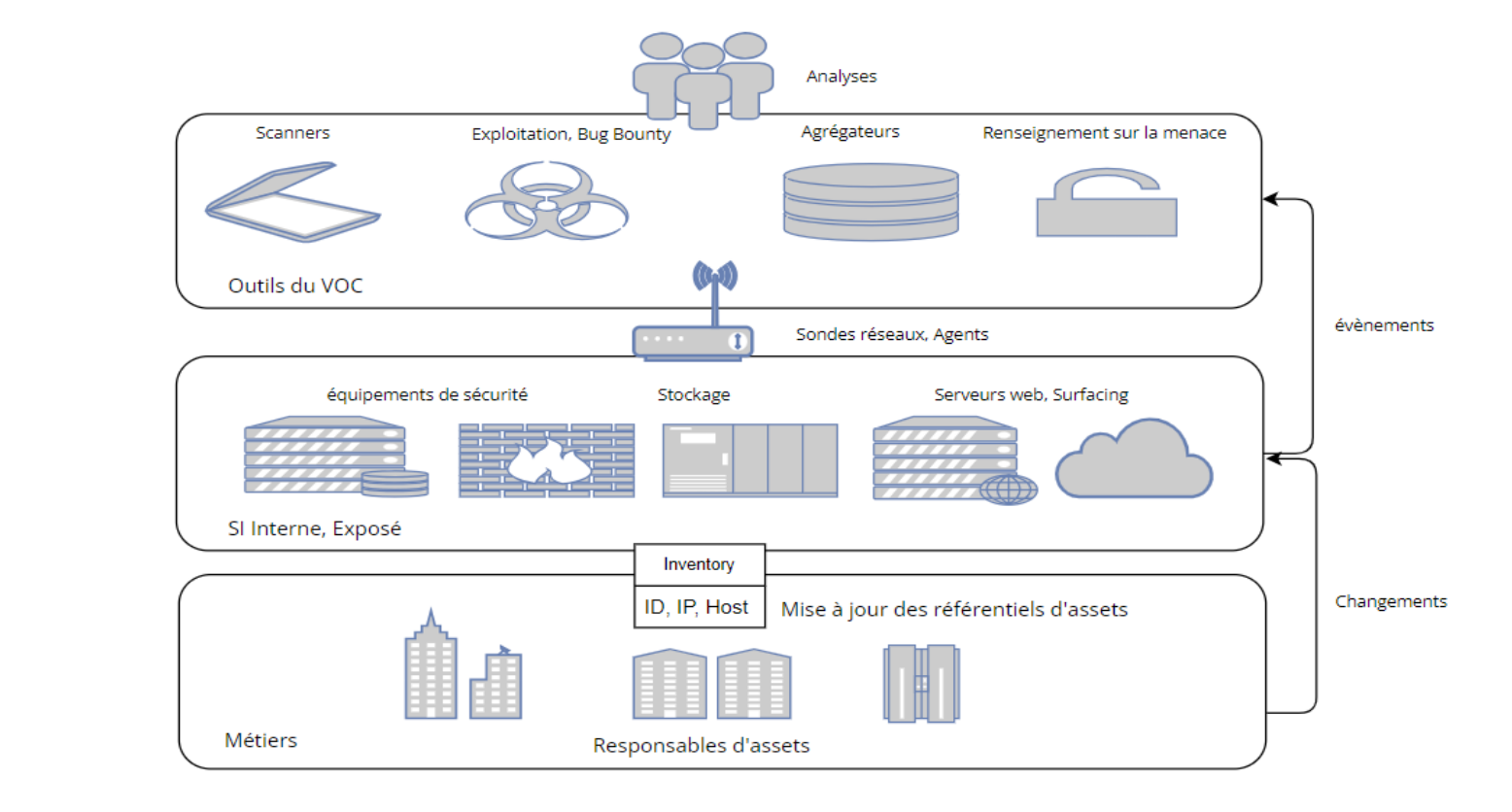

1. Detección de riesgos : El VOC utiliza herramientas de escaneo, análisis automatizado y vigilancia continua para detectar debilidades en los sistemas informáticos, en particular el software obsoleto, las configuraciones incorrectas o las nuevas brechas descubiertas en la comunidad de ciberseguridad.

- La implementación de las reglas de detección

La implementación de las reglas de detección consiste en definir en la herramienta de vigilancia los perímetros en los que se debe capturar el tráfico de red, así como aquellos que requieren escaneados específicos para reforzar la seguridad o aplicar reglas adaptadas, especialmente en sectores sensibles como el sector bancario. Esto también incluye la identificación de activos no incluidos en la CMDB, que pueden ser indicadores de compromiso para el SOC (detección de activos huérfanos), así como la gestión de la superficie de ataque y las fuentes expuestas.

- Optimización de la gestión de brechas mediante el inventario de activos

El inventario de activos es crucial para una gestión eficaz de las brechas, ya que ofrece una visión global clara y detallada de la infraestructura que se debe proteger. Al hacer un listado de todos los activos (servidores, aplicaciones, equipos), es más fácil priorizar los parches, identificar los sistemas críticos expuestos a amenazas y hacer un seguimiento de las vulnerabilidades a lo largo del tiempo. Este inventario también permite a los negocios definir la criticidad de sus activos según los criterios DICT (Disponibilidad, Integridad, Confidencialidad, Trazabilidad), lo que facilita la priorización de las acciones para el VOC y una calificación más precisa de las vulnerabilidades. Además, permite a los profesionales hacer un mejor seguimiento de los cambios dentro de sus perímetros (modificación de los responsables de activos, adición de dependencias, eliminación de activos), aligerando así el trabajo del VOC en términos de tiempo, recursos y gestión de las vulnerabilidades.

2. Evaluación de riesgos : Una vez identificadas las vulnerabilidades, el VOC evalúa su criticidad en función de su impacto potencial en la organización. Este paso consiste en priorizar las vulnerabilidades en función de los activos que se deben proteger, el contexto comercial y las posibles consecuencias en caso de explotación.

- Estrategias de priorización

La gestión de vulnerabilidades se basa en una evaluación profundizada de los riesgos, influenciada por la metodología adoptada y la estrategia de ciberdefensa de las organizaciones. Los riesgos pueden evaluarse en función del valor de los activos o de los escenarios de amenaza y su potencial de explotación.

Muchas organizaciones dirigen su enfoque de gestión de vulnerabilidades hacia los exploits que pueden tener un impacto crítico en sus operaciones, mientras que otras priorizan la criticidad de las actividades realizadas a través de procesos automatizados. Una vez implementada la estrategia, es posible calificar la criticidad de las vulnerabilidades utilizando diversas métricas, como las puntuaciones CVSS (Common Vulnerability Scoring System), CVE (Common Vulnerabilities and Exposures), CWE (Common Weakness Enumeration) y EPSS (Exploit Prediction Scoring System). Estas herramientas permiten aumentar la pertinencia de las evaluaciones para una mejor priorización, especialmente en la extracción de vulnerabilidades muy críticas, para poder procesarlas rápidamente dentro de los plazos de remediación acordados.

3. Corrección y gestión de parches : En estrecha colaboración con los equipos de desarrollo, infraestructura y gestión de sistemas, el VOC garantiza la rápida aplicación de los parches. Esto incluye la implementación de parches, la reconfiguración de sistemas o la implementación de soluciones temporales para evitar incidentes.

- Remediación: tiene como objetivo corregir o eliminar por completo una vulnerabilidad. Esto puede incluir la aplicación de parches, la actualización de sistemas o la sustitución de software sensible. El objetivo es resolver el problema de forma definitiva y restablecer la seguridad del entorno.

- Neutralización: se refiere a la eliminación de una amenaza o la desactivación de una vulnerabilidad para evitar su explotación. Esto puede implicar desactivar un servicio, retirar una función vulnerable o aislar un sistema comprometido. A diferencia de la remediación, la neutralización no elimina necesariamente la vulnerabilidad en sí, pero evita su explotación.

- Mitigación: su objetivo es reducir el riesgo de una vulnerabilidad sin eliminarla. Esto puede incluir acciones como el refuerzo de los controles de seguridad, la segmentación de redes o la implementación de soluciones de detección y prevención. El objetivo es minimizar el impacto potencial de una vulnerabilidad haciendo que su explotación sea más difícil o menos dañina.

4.Vigilancia de amenazas emergentes: El VOC está constantemente al acecho de la evolución de las ciberamenazas, controlando los boletines de seguridad, las alertas públicas de vulnerabilidad y los informes de incidentes para mantenerse al corriente de los nuevos métodos de ataque y las vulnerabilidades recién identificadas.

- Vigilancia de boletines de seguridad y alertas de vulnerabilidad

El VOC vigila atentamente los boletines de seguridad emitidos por los principales proveedores de software (como Microsoft, Oracle, etc.), así como las alertas de vulnerabilidad pública emitidas por organismos como el NIST, el CERT y las plataformas de inteligencia de amenazas. Estas fuentes proporcionan información valiosa sobre las brechas recientemente descubiertas, su impacto potencial y las acciones recomendadas para corregirlas.

Al mismo tiempo, el VOC analiza los informes de incidentes de ataques reales dirigidos a empresas o infraestructuras críticas. Este enfoque permite seguir de cerca las nuevas técnicas utilizadas por los ciberdelincuentes, como la explotación de vulnerabilidades de día cero o los métodos avanzados de las amenazas persistentes avanzadas (APT). Gracias estos conocimientos, la estrategia de gestión de vulnerabilidades se puede ajustar en tiempo real para hacer frente a las amenazas emergentes. La postura cibernética y la importancia de la inteligencia de amenazas.

La postura cibernética de una organización se ve fuertemente influenciada por la inteligencia de amenazas. Esta información desempeña un papel fundamental en la capacidad de priorizar las acciones de seguridad en función de las amenazas más pertinentes para la organización. Hay varios elementos clave que dan forma a esta postura:

- Alcance de las vulnerabilidades

El VOC debe tener una comprensión profunda de la magnitud de las vulnerabilidades a las que están expuestos los sistemas. Esto incluye un análisis periódico del perímetro de exposición, especialmente para activos críticos como los puntos únicos de fallo (SPOF) y los servicios expuestos a Internet. Esto permite centrar los esfuerzos de remediación en las vulnerabilidades de mayor riesgo. - APT y explotación de vulnerabilidades

Los grupos de APT utilizan técnicas avanzadas para explotar vulnerabilidades a menudo desconocidas o no corregidas en sistemas críticos. El VOC supervisa estas amenazas mediante informes de inteligencia de ataques que describen sus métodos, herramientas empleadas y sistemas objetivo. Esto permite comprender mejor las vulnerabilidades específicas utilizadas por estos agentes malintencionados y ajustar las prioridades para corregir rápidamente las vulnerabilidades más críticas.Con esta información, el VOC puede refinar la priorización de las vulnerabilidades, teniendo en cuenta no solo la gravedad de una vulnerabilidad (basándose en las puntuaciones CVSS), sino también su probabilidad de ser explotada en el contexto de las amenazas actuales. Por lo tanto, una vulnerabilidad que se considere moderada según su puntuación podría priorizarse si una APT la está explotando activamente en el sector o la región de la organización. - Integración de programas de recompensas por errores (Bug Bounty)

La integración de las recompensas por errores en la estrategia del VOC permite adoptar un enfoque proactivo en la gestión de las vulnerabilidades. En lugar de limitarse a las vulnerabilidades detectadas por las herramientas de escaneado, estos programas amplían el alcance de la detección al incluir la perspectiva de los atacantes externos.

5. Los investigadores implicados en los programas de recompensa por errores suelen ser capaces de descubrir vulnerabilidades de día cero en áreas expuestas, como aplicaciones web o servicios de Internet. Estas vulnerabilidades no documentadas pueden suponer un riesgo importante para la empresa. Mediante la participación en estos programas, la organización puede identificar rápidamente vulnerabilidades críticas antes de que sean explotadas por atacantes malintencionados.

6. Concienciación y formación: El VOC también tiene un cometido formativo de concienciación de los empleados sobre los riesgos relacionados con las vulnerabilidades y la formación de los equipos de TI sobre las buenas prácticas de seguridad. Esto incluye la organización de programas periódicos para garantizar que todos sigan los protocolos de seguridad adecuados.

- Programas de formación continua y concienciación

El VOC ofrece periódicamente programas de formación interna, especialmente destinados a los equipos de TI y a las funciones empresariales. Estas sesiones abarcan :- Concienciación sobre ciberriesgos: explicación de las amenazas relacionadas con las vulnerabilidades (exploits, ransomware, etc.) para ayudar a los usuarios a reconocer e informar de cualquier comportamiento sospechoso.

- Formación en buenas prácticas de seguridad: destacar las medidas de protección que se deben adoptar a diario (actualización de software, gestión de accesos, etc.) para limitar los riesgos de explotación.

- Actualización periódica de los protocolos de seguridad: garantizar que todos los equipos estén informados sobre las últimas tecnologías y procedimientos de remediación de vulnerabilidades.

- Difusión de los boletines de priorización y escenarios de explotación

El VOC también desempeña un papel central en la comunicación interna con otras entidades de ciberseguridad, incluidos el SOC (Security Operations Center) y el CERT (Computer Emergency Response Team). Para mejorar la detección de amenazas y minimizar los falsos positivos, el VOC:

- Difunde boletines de priorización de vulnerabilidades, lo que permite al SOC y al CERT centrar mejor sus esfuerzos en las vulnerabilidades más críticas

- Transmite escenarios de explotación basados en vulnerabilidades identificadas que se utilizarán para afinar las detecciones a través de indicadores de compromiso (IOC), lo que aumenta la capacidad de respuesta de los equipos de defensa y su capacidad para identificar los ataques reales.

- Colaboración con entidades gubernamentales y socios

El VOC no se limita a la colaboración interna, sino que también trabaja con entidades gubernamentales como CERT-FR para :

- Compartir información sobre amenazas y vulnerabilidades con el fin de reforzar la seguridad nacional y sectorial.

- Coordinar respuestas comunes a incidentes críticos, proporcionando una línea de defensa consolidada frente a amenazas estatales o ciberdelincuentes sofisticados.

- Formación de los profesionales y actualización de los referenciales

Otro cometido fundamental del VOC es concienciar a los equipos profesionales sobre la importancia de una gestión proactiva de los riesgos y la seguridad. Eso se plasma en:

- Formación en gestión de riesgos : Enseñar a los profesionales a efectuar análisis de riesgos en sus propios perímetros y activos críticos. Esto incluye la importancia de mantener la base de datos de gestión de la configuración (CMDB) y los repositorios actualizados, lo que es esencial para identificar correctamente las vulnerabilidades y planificar su remediación.

- Optimización de recursos y tiempo: Al incitar a las empresas a mantener los activos y configuraciones actualizados, el VOC puede mejorar su capacidad para responder rápidamente a los incidentes y remediar vulnerabilidades, a la vez que alivia el trabajo de sus equipos.

Tecnologías y herramientas utilizadas por el VOC

El VOC se basa en un conjunto de herramientas y tecnologías avanzadas para detectar y corregir vulnerabilidades. Entre las más importantes se encuentran :

- Sistemas de gestión de vulnerabilidades: estas plataformas analizan regularmente los activos informáticos para identificar las brechas de seguridad.

- Herramientas de análisis de código estático y dinámico: examinan el código fuente de las aplicaciones para detectar las vulnerabilidades antes de que se produzcan.

- Plataformas de inteligencia de amenazas (TIP): estas plataformas recopilan información sobre las amenazas, las vulnerabilidades emergentes y los incidentes globales, lo que permite al VOC adaptar su respuesta en tiempo real.

- Herramientas de automatización de parches: estos sistemas facilitan la rápida implementación de parches y actualizaciones en diferentes sistemas, lo que garantiza una protección eficaz contra las vulnerabilidades.

¿Por qué el VOC es esencial hoy en día?

En un contexto en el que los ciberataques son cada vez más complejos y frecuentes, es esencial que las empresas dejen de limitarse a reaccionar después de los incidentes. El VOC permite adoptar una estrategia proactiva de ciberseguridad, detectando las brechas antes de su explotación. Esto reduce significativamente el riesgo de costosos incidentes y el impacto negativo en la reputación de la organización.

Además, con la aparición de normativas como el Reglamento General de Protección de Datos (RGPD) en Europa y la Ley de Privacidad del Consumidor de California (CCPA) en EE. UU., las empresas ahora están obligadas a proteger de manera rigurosa los datos de los usuarios. El VOC desempeña un papel crucial en el cumplimiento de estas obligaciones legales, garantizando que los sistemas y las aplicaciones se mantengan seguros en todo momento contra las brechas de seguridad.

El papel del VOC: más que un cometido técnico

El VOC está diseñado para identificar, analizar y abordar las vulnerabilidades informáticas antes de que sean explotadas por agentes malintencionados. Mientras que un Centro de Operaciones de Seguridad (SOC) se centra en la gestión de incidentes en tiempo real, el VOC adopta un enfoque preventivo haciendo frente a las brechas potenciales antes de que se conviertan en críticas.

Pero el alcance del VOC no se limita a una función puramente tecnológica. También contribuye a la toma de decisiones estratégicas en materia de gestión de riesgos y en la asignación de los recursos necesarios para garantizar la seguridad de la organización.

Los retos de gestión del VOC

La creación y gestión de un Centro de Operaciones de Vulnerabilidad (VOC) presenta varios retos relacionados con la gestión. El primero consiste en crear una verdadera cultura de ciberseguridad en toda la organización. El VOC debe trabajar en estrecha colaboración con diferentes departamentos, como los equipos de desarrollo, operaciones y recursos humanos. Una comunicación fluida y una coordinación eficaz entre estos equipos son esenciales para garantizar que las vulnerabilidades no solo se identifiquen, sino que también se corrijan de forma rápida y eficaz.

Otro reto de gestión es el compromiso de los dirigentes con la gestión de las vulnerabilidades. Los mandos superiores (CEO, CFO, CIO) deben comprender los retos asociados con las brechas de seguridad y apoyar activamente las iniciativas para reducirlas. Esto suele requerir decisiones estratégicas, como la asignación de recursos, la priorización de las acciones de seguridad y la integración de la gestión de riesgos en el gobierno empresarial global.

Por último, un VOC eficaz se basa en un equipo cualificado y experto en ciberseguridad. Esto requiere la contratación, formación y retención de talento especializado, un reto importante en un entorno en el que la escasez de competencias en seguridad informática es cada vez más preocupante.

Retos políticos y normativos

Los ciberataques no solo suponen un peligro para la estabilidad de las empresas, sino que también se han convertido en una preocupación importante desde el punto de vista político. La presión legislativa se intensifica, con normativas como el RGPD en Europa o la CCPA en California que obligan a las empresas a proteger los datos confidenciales. Por lo tanto, el papel del VOC es crucial para evitar que las vulnerabilidades conduzcan a violaciones de datos que puedan exponer a la organización a sanciones legales y multas severas.

El VOC contribuye directamente al cumplimiento normativo al proporcionar una supervisión continua de los sistemas y garantizar que se implementen rápidamente los parches necesarios para cumplir con los requisitos legales. En sectores como el financiero o el sanitario, donde los reguladores imponen estrictos estándares de ciberseguridad, el VOC se está convirtiendo en un pilar esencial para evitar sanciones y mantener la confianza de las partes interesadas.

Desafíos presupuestarios: encontrar el equilibrio adecuado entre costes y rendimiento

La creación y gestión de un Centro de Operaciones de Vulnerabilidad (VOC) requiere una inversión considerable, lo que plantea importantes interrogantes presupuestarios. Las organizaciones deben determinar qué proporción de su presupuesto deben destinar a la gestión proactiva de las vulnerabilidades, a la vez que equilibran este gasto con otras prioridades estratégicas.

Para la dirección es esencial medir el retorno de la inversión (ROI) del gasto en ciberseguridad, teniendo en cuenta no solo los costes iniciales, sino también el ahorro conseguido gracias a la prevención de ataques. Las organizaciones que no invierten lo suficiente en el VOC se exponen a costosos ciberataques que pueden perturbar sus actividades, dañar su reputación y causar pérdidas financieras significativas.

El VOC debe demostrar su eficacia probando que la detección y la corrección de las vulnerabilidades evita incidentes potencialmente mucho más costosos. Esto requiere la implantación de indicadores clave de rendimiento (KPI) para evaluar la eficacia del VOC y justificar estas inversiones ante los responsables de la toma de decisiones.

Conclusión :

El Centro de Operaciones de Vulnerabilidad (VOC) va más allá de una simple función técnica: ya es una pieza clave de la estrategia de gestión de riesgos, el cumplimiento normativo, las elecciones presupuestarias y los desafíos de gobernanza. Hoy en día, la capacidad de una organización para anticiparse, controlar y mitigar las vulnerabilidades es crucial para mantenerse resiliente ante las ciberamenazas.

En un mundo en el que la ciberseguridad es un factor esencial para el éxito, el VOC se posiciona como un factor indispensable para garantizar la perdurabilidad y la competitividad de las organizaciones. Con una visión estratégica a largo plazo y una gestión optimizada de los recursos humanos, financieros y tecnológicos, el VOC posibilita la detección proactiva de vulnerabilidades y la gestión dirigida de amenazas. A medida que los ciberataques se vuelven más complejos y frecuentes, el VOC resulta esencial para garantizar una protección sólida y duradera.

Mohamed Aïssou